martes, 31 de mayo de 2022

lunes, 30 de mayo de 2022

Energia Normalizada UPS y estabilizador

Que es un estabilizador

Diferencias entre un estabilizador y un UPS

Explique los siguientes puntos a tener en cuenta para instlar una UPS .Exclusividad .Potencia (Clasificación) Escalabilidad y modularidad

Las Topologias de UPS mas comunes son los siguientes

- Standby

- Line Interactive

- Standby on-line hybrid

- Standby-Ferro

- Double Conversion On-Line

- Delta Conversion On-Line

Standby

Line Interactive

Standby on-line hybrid

Double Conversion On-Line

- Puede utilizar la siguiente pagina

viernes, 27 de mayo de 2022

sistema de cableado estructurado

sistema de cableado estructurado

jueves, 26 de mayo de 2022

UDP o Protocolo de datagramas de usuario

El protocolo de datagramas de usuario (en inglés: User Datagram Protocol o UDP) es un protocolo del nivel de transporte (encapsulado entre la capa de red y la capa de aplicación del modelo OSI) basado en la transmisión sin conexión de datagramas y representa una alternativa al protocolo TCP (Transmision Control Protocol). Ese protocolo permite el envío de datagramas de forma rápida en redes IP sin establecer previamente una conexión, dado que el propio datagrama incorpora suficiente información sobre el destinatario en su cabecera1. Tampoco tiene confirmación ni control de flujo, por lo que los paquetes pueden adelantarse unos a otros; y tampoco se sabe si ha llegado correctamente, ya que no hay confirmación de entrega o recepción. Su uso principal es para protocolos como DHCP, BOOTP, DNS y demás protocolos en los que el intercambio de paquetes de la conexión/desconexión son mayores, o no son rentables con respecto a la información transmitida, así como para la transmisión de audio y vídeo en tiempo real, donde no es posible realizar retransmisiones por los estrictos requisitos de retardo que se tiene en estos casos.

Principales características

- Trabaja sin conexión, es decir que no emplea ninguna sincronización entre el origen y el destino.

- Trabaja con paquetes o datagramas enteros, no con bytes individuales como TCP. Una aplicación que emplea el protocolo UDP intercambia información en forma de bloques de bytes, de forma que por cada bloque de bytes enviado de la capa de aplicación a la capa de transporte, se envía un paquete UDP.

- No es fiable. No emplea control del flujo ni ordena los paquetes.

- Su gran ventaja es que provoca poca carga adicional en la red ya que es sencillo y emplea cabeceras muy simples.

Transmisión de vídeo y voz

UDP es generalmente el protocolo usado en la transmisión de vídeo y voz a través de una red. Esto es porque no hay tiempo para enviar de nuevo paquetes perdidos cuando se está escuchando a alguien o viendo un vídeo en tiempo real. Ya que tanto TCP como UDP circulan por la misma red, en muchos casos ocurre que el aumento del tráfico UDP daña el correcto funcionamiento de las aplicaciones TCP. Por defecto, TCP pasa a un segundo lugar para dejar a los datos en tiempo real usar la mayor parte del ancho de banda. El problema es que ambos son importantes para la mayor parte de las aplicaciones, por lo que encontrar el equilibrio entre ambos es crucial.

lunes, 23 de mayo de 2022

Falta de Mantenimiento 7° 1

Síntomas de que requieres soporte y mantenimiento de equipo de cómputo

- La pantalla se queda negra al arrancar

- El PC se apaga solo de repente

- Windows empieza a cargarse pero no se inicia del todo

- El PC no enciende o no prende

- Se te ha olvidado la contraseña de Windows

- Problemas con las actualizaciones de Windows

- No consigues apagar el PC

- Fallan la Tienda o las aplicaciones de Windows

- Fallos y errores de tus USB

- Tu PC se recalienta

- Sale un error de pantalla azul o negra

- El pc no tiene todos los drivers o no están activados

- Pérdida de sonido

- Computador lento

jueves, 19 de mayo de 2022

Control de flujo TCP

Control de flujo

Ventana deslizante

Por simplicidad analicemos solo un sentido

Ventana: Básico

Se reciben más confirmaciones La ventana se desliza en el emisor

Pero si la aplicación receptora no ha leído los datos es probable que anuncie una ventana menor

Se reciben más confirmaciones En este caso se han recibido ya todas las confirmaciones

Pero aún hay datos en vuelo que no han llegado al receptor

La aplicación receptora lee bytes del stream

La ventana se desliza en el receptor y se abre en el emisor (window update)

En este caso la aplicación receptora ha sacado todo del buffer

En muchas ocasiones se dan varios de los fenómenos de forma simultánea

Por ejemplo llegan datos al receptor y antes de que se envíe la confirmación los

lee la aplicación Así, se manda la confirmación manteniendo el valor de la ventana

lunes, 16 de mayo de 2022

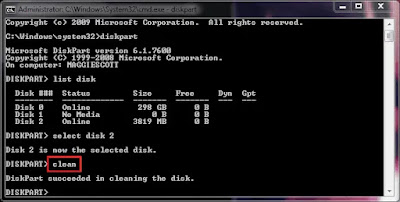

Cómo formatear USB desde CMD

Para tu información, cualquier forma de formateo de disco borrará completamente los datos, por lo que copia de seguridad tantos como archivos importantes antes del inicio. En total, recorrerás todo el proceso de formateo en ocho pasos, y el tiempo estimado no está seguro, dependiendo de la capacidad de la unidad flash USB y del espacio utilizado en ella.

Paso 1. En Windows 10, por ejemplo, escribe cmd en el cuadro de búsqueda, puedes abrir la ventana del Símbolo de comandos. Hace clic con el botón derecho del ratón y seleccione Ejecutar como administrador.

Paso 2. En la ventana del símbolo del sistema, escribe diskpart y pulsa Enter.

- List disk: muestra un listado de todas las unidades de almacenamiento conectadas en ese momento a tu ordenador. Con poner solamente “list disk”, ya te los muestra en pantalla. El comando no distingue que tipo de soporte es porque no muestra su nombre o la letra que tiene asignada, solamente muestra una sucesión de discos (disco 1, disco 2, etc.) con el estado en que se encuentra (en línea o conectado y no hay medios), su tamaño y algunas otras opciones más.

- Select disk X: este comando solamente permite seleccionar el disco que vas a administrar con Diskpart, tendrías que escribir “select disk X” (donde X es un número) y ya estarías dentro del disco.

- List volume: muestra en pantalla la lista de volúmenes, a diferencia del comando anterior, aquí podrás identificar perfectamente cada uno de los soportes de almacenamiento conectado el ordenador ya que aparece su etiqueta, la letra que tienen asignada, el tamaño, el tipo (extraíble, partición, CD-ROM, etc.), el estado e incluso información adicional importante.

- Select volume X: selecciona el volumen X.

- List partition: este comando solo funciona al ejecutar el anterior, es decir, tendrás que haber escrito “list volume X”, donde X es un número, para poder escribir “list partition” y ver las particiones de las que está compuesta el volumen que has seleccionado.

- clean: borra toda la información del disco o volumen seleccionado, por lo que es un comando muy peligroso si no sabes donde lo estás ejecutando.

- Format: formatea un disco duro o partición y a su vez lleva una serie de parámetros adicionales.

- Create y Delete: crea y borra volúmenes, particiones o discos duros virtuales. Si lo quieres usar tienes que poner “créate disk X” o “create partition X” o incluso “create volume X”, para el comando “delete” también usas los mismos parámetros.

- Online y Offline: pone en línea o desconecta cualquiera de las unidades seleccionadas. Para usarlo tendrías que poner “online disk X” o “online volume X”, para la opción “Offline” sería lo mismo.

- Exit: salir de Diskpart.

jueves, 12 de mayo de 2022

well-known ports

Puertos TCP/UDP

Lista de los puertos importantes (well-known ports)

TCP y UDP permiten la conexión entre dos dispositivos a través de internet u otras redes. No obstante, para que los paquetes de datos puedan dar con una entrada en el ordenador o servidor del otro lado de la conexión, debe haber puertas abiertas. Este tipo de entradas al sistema se denominan puertos. Hay algunos puertos TCP (TCP ports) y puertos UDP (UDP ports) que se deben dominar para desarrollar aplicaciones web. ¿Cuáles son los puertos más importantes?

Los puertos están numerados de manera consecutiva de 0 a 65 536. Algunos de estos números están estandarizados y se asignan a determinadas aplicaciones. Estos puertos estándar también se llaman puertos bien conocidos o well-known ports, ya que los números de identificación son fijos. Los puertos registrados o registered ports, por su parte, son puertos que registro una organización . El responsable del registro es la Internet Assigned Numbers Authority (IANA).

Well-known ports

Puerto TCP UDP Nombre Descripción

1 ✔ ✔ tcpmux Multiplexor TCP

5 ✔ ✔ rje Entrada de tarea remota (remote job entry)

7 ✔ ✔ echo Protocolo Echo

9 ✔ ✔ discard Protocolo Discard (evaluación de conexiones)

11 ✔ ✔ systat Información del sistema (enumera los puertos conectados)

13 ✔ ✔ daytime Protocolo Daytime: indica fecha y hora

17 ✔ ✔ qotd Envía la cita del día (quote of the day)

18 ✔ ✔ msp Protocolo de envío de mensajes

19 ✔ ✔ chargen Protocolo Chargen: envía una cadena infinita de caracteres

20 ✔ ftp-data Transmisión de datos FTP

21 ✔ ✔ ftp Conexión FTP

22 ✔ ✔ ssh Servicio Secure Shell

23 ✔ telnet Servicio Telnet

25 ✔ smtp Simple Mail Transfer Protocol

37 ✔ ✔ time Protocolo de tiempo legible de forma mecanizada

39 ✔ ✔ rlp Protocolo de envío de recursos (Resource Location Protocol)

42 ✔ ✔ nameserver Servicio de nombres

43 ✔ nicname Servicio de directorio WHOIS

49 ✔ ✔ tacacs Terminal Access Controller Access Control System

50 ✔ ✔ re-mail-ck Protocolo de verificación de correo remoto (Remote Mail Checking)

53 ✔ ✔ domain Resolución de nombres por DNS

67 ✔ bootps Protocolo Bootstrap (servidor)

68 ✔ bootpc Protocolo Bootstrap (cliente)

69 ✔ tftp Protocolo Trivial de Transferencia de Ficheros (Trivial File Transfer Protocol)

70 ✔ gopher Búsqueda de documentos

71 ✔ genius Protocolo Genius

79 ✔ finger Proporciona información de contacto de usuarios

80 ✔ http Protocolo de Transferencia de HiperTexto (Hypertext Transfer Protocol)

81 ✔ Torpark: Onion-Routing (no oficial)

82 ✔ Torpark: Control (no oficial)

88 ✔ ✔ kerberos Sistema de autenticación de red

101 ✔ hostname Servicios de nombres de host (NIC Host Name)

102 ✔ Iso-tsap Protocolo ISO-TSAP

105 ✔ ✔ csnet-ns Servidor de correo

107 ✔ rtelnet Telnet remoto

109 ✔ pop2 Post Office Protocol v2 para comunicación de correo electrónico

110 ✔ pop3 Post Office Protocol v3 para comunicación de correo electrónico

111 ✔ ✔ sunrpc Protocolo RPC para NFS

113 ✔ auth (Antiguo) servicio de autenticación

115 ✔ sftp Protocolo de transferencia de archivos seguros o Simple File Transfer Protocol (versión simplificada de FTP)

117 ✔ uucp-path Transmisión de datos entre sistemas Unix

119 ✔ nntp Transmisión se noticias en Newsgroups

123 ✔ ntp Protocolo de sincronización de tiempo

137 ✔ ✔ netbios-ns NETBIOS Servicio de nombres

138 ✔ ✔ netbios-dgm NETBIOS Servicio de envío de datagramas

139 ✔ ✔ netbios-ssn NETBIOS Servicio de sesiones

143 ✔ ✔ imap Internet Message Access Protocol para comunicación de correo electrónico

161 ✔ snmp Simple Network Management Protocol

162 ✔ ✔ snmptrap Simple Network Management Protocol Trap

177 ✔ ✔ xdmcp X Display Manager

179 ✔ bgp Border Gateway Protocol

194 ✔ ✔ irc Internet Relay Chat

199 ✔ ✔ smux SNMP UNIX Multiplexer

201 ✔ ✔ at-rtmp Enrutamiento AppleTalk

209 ✔ ✔ qmtp Quick Mail Transfer Protocol

210 ✔ ✔ z39.50 Sistema de información bibliográfico

213 ✔ ✔ ipx Internetwork Packet Exchange

220 ✔ ✔ imap3 IMAP v3 para comunicación de correo electrónico

369 ✔ ✔ rpc2portmap Coda Filesystem Portmapper

370 ✔ ✔ codaauth2 Servicio Coda Filesystem Authentication

389 ✔ ✔ ldap Lightweight Directory Access Protocol

427 ✔ ✔ svrloc Service Location Protocol

443 ✔ https HTTPS (HTTP a través de SSL/TLS)

444 ✔ ✔ snpp Simple Network Paging Protocol

445 ✔ microsoft-ds SMB a través de TCP/IP

464 ✔ ✔ kpasswd Modificación de contraseña para Kerberos

500 ✔ isakmp Protocolo de seguridad

512 ✔ exec Remote Process Execution

512 ✔ comsat/biff Mail Client y Mail Server

513 ✔ login Inicio de sesión en ordenador remoto

513 ✔ who Whod User Logging Daemon

514 ✔ shell Remote Shell

514 ✔ syslog Servicio Unix System Logging

515 ✔ printer Servicios de impresión Line Printer Daemon

517 ✔ talk Talk Remote Calling

518 ✔ ntalk Network Talk

520 ✔ efs Extended Filename Server

520 ✔ router Routing Information Protocol

521 ✔ ripng Routing Information Protocol para IPv6

525 ✔ timed Servidor de tiempo

530 ✔ ✔ courier Courier Remote Procedure Call

531 ✔ ✔ conference Chat a través de AIM y IRC

532 ✔ netnews Servicio Netnews Newsgroup

533 ✔ netwall Broadcast de emergencia

540 ✔ uucp Unix-to-Unix Copy Protocol

543 ✔ klogin Kerberos v5 Remote Login

544 ✔ kshell Kerberos v5 Remote Shell

546 ✔ ✔ dhcpv6-client DHCP v6 Client

547 ✔ ✔ dhcpv6-server DHCP v6 Server

548 ✔ afpovertcp Apple Filing Protocol a través de TCP

554 ✔ ✔ rtsp Control de streams

556 ✔ remotefs Remote Filesystem

563 ✔ ✔ nntps NNTP a través de SSL/TLS

587 ✔ submission Message Submission Agent

631 ✔ ✔ ipp Internet Printing Protocol

631 ✔ ✔ Common Unix Printing System (no oficial)

636 ✔ ✔ ldaps LDAP a través de SSL/TLS

674 ✔ acap Application Configuration Access Protocol

694 ✔ ✔ ha-cluster Servicio Heartbeat

749 ✔ ✔ kerberos-adm Kerberos v5 Administration

750 ✔ kerberos-iv Servicios Kerberos v4

873 ✔ rsync Servicios de transmisión de datos rsync

992 ✔ ✔ telnets Telnet a través de SSL/TLS

993 ✔ imaps IMAP a través de SSL/TLS

995 ✔ pop3s POP3 a través de SSL/TLS

Registered ports

Puerto TCP UDP Nombre Descripción

1080 ✔ socks SOCKS Proxy

1433 ✔ ms-sql-s Microsoft SQL Server

1434 ✔ ✔ ms-sql-m Microsoft SQL Monitor

1494 ✔ ica Citrix ICA Client

1512 ✔ ✔ wins Windows Internet Name Service

1524 ✔ ✔ ingreslock Ingres DBMS

1701 ✔ l2tp Layer 2 Tunneling Protocol/Layer 2 Forwarding

1719 ✔ h323gatestat H.323

1720 ✔ h323hostcall H.323

1812 ✔ ✔ radius Autenticación RADIUS

1813 ✔ ✔ radius-acct Acceso RADIUS

1985 ✔ hsrp Cisco HSRP

2008 ✔ Teamspeak 3 Accounting (no oficial)

2010 ✔ Teamspeak 3 Weblist (no oficial)

2049 ✔ ✔ nfs Network File System

2102 ✔ ✔ zephyr-srv Zephyr Server

2103 ✔ ✔ zephyr-clt Zephyr Client

2104 ✔ ✔ zephyr-hm Zephyr Host Manager

2401 ✔ cvspserver Concurrent Versions System

2809 ✔ ✔ corbaloc Common Object Request Broker Architecture

3306 ✔ ✔ mysql Servicio de bases de datos MySQL (también para MariaDB)

4321 ✔ rwhois Remote Whois Service

5999 ✔ cvsup CVSup

6000 ✔ X11 Servicios X Windows System

11371 ✔ pgpkeyserver Keyserver público para PGP

13720 ✔ ✔ bprd Symantec/Veritas NetBackup

13721 ✔ ✔ bpdbm Symantec/Veritas Database Manager

13724 ✔ ✔ vnetd Symantec/Veritas Network Utility

13782 ✔ ✔ bpcd Symantec/Veritas NetBackup

13783 ✔ ✔ vopied Symantec/Veritas VOPIE

22273 ✔ ✔ wnn6 Conversión Kana/Kanji

23399 Skype (no oficial)

25565 ✔ Minecraft

26000 ✔ ✔ quake Quake y otros juegos multijugador

27017 MongoDB

33434 ✔ ✔ traceroute Seguimiento de red

Nota

Los puertos con un número superior al 49 152 son puertos dinámicos. Estos puertos no los asigna la IANA. Cada aplicación puede usar un puerto de este tipo de manera local o dinámica, por lo que es probable que alguno de estos puertos ya esté ocupado.

martes, 10 de mayo de 2022

metodos de Switching

Métodos que utilizan los Switch

- store and forward,

- cut-trhough

- fragment free

En que consiste el método anti redundancia Spanning Tree Protocol.

lunes, 9 de mayo de 2022

consejos de mantenimiento

Tareas mensuales de mantenimiento del PC

Empezaremos por las tareas que deberíamos realizar cada mes, con independencia de que estemos de vacaciones, trabajando o estudiando. Si no las hacemos no pasa nada, nuestra computadora no estallará en mil pedazos. Pero dedicarle unos minutos a estas tareas hará que tu PC funcione mejor durante el mes.

Vaciar la Papelera

Depende de los muchos archivos que elimines pero lo deseable es vaciar la Papelera una vez al mes.

Antes de vaciar la Papelera no está de más mirar el contenido por si hay algo de lo que te vas a arrepentir si eliminas definitivamente.

Eliminar temporales y cachés

CCleaner,

Desfragmentar el disco duro

Este consejo es de los más viejos pero no por ello menos práctico. Si tu PC tiene un disco de estado sólido (SSD), no es necesario, pero los discos duros de toda la vida sí, ya que por la naturaleza del sistema de archivos de Windows, se suelen dispersar los archivos en partes y, al cabo del tiempo, ralentiza su rendimiento.

Revisar los programas de inicio

En msconfig, vas a la pestaña inicio de Windows y desmarcas los programas que veas inútiles. Eso sí, si no sabes para qué sirven no los toques. Algunos tienen que ver con controladores de hardware. Asegúrate bien antes. En cualquier caso, puedes volver a marcarlos en cualquier momento.

Copia de seguridad

Puede que nunca te haya ocurrido, pero no tientes a la suerte. En cualquier momento tu computadora puede fallar, o Windows puede dejar de funcionar y quedarte sin acceso a tus archivos y documentos.

De manera semanal (si trabajas con archivos muy importantes) o mensual, no está de más hacer una copia de seguridad del contenido de tu disco duro.

Hay muchas maneras de hacerlo. La mejor es usando un disco externo independiente de tu computadora.

Para hacer el backup puedes usar la herramienta por defecto de Windows o acudir a una de las muchas herramientas de terceros, como Genie Timeline, que vimos hace tiempo en Blogthinkbig.com.

Puedes hacer una copia de todo el sistema o simplemente de tus archivos. Personalmente prefiero lo segundo y reinstalar Windows y demás programas en caso de problemas mayores para que estén como el primer día.

Comprobar las actualizaciones

Si bien Windows tiene su propio actualizador, que suele comprobar nuevos parches y soluciones a vulnerabilidades, conviene comprobar que funciona correctamente y que tenemos Windows al día. Con una vez al mes bastará. Comprobamos las actualizaciones, las descargamos y Windows las instalará. Así nuestra computadora será más segura y estable que antes.

Analizar el disco en busca de virus

Quien dice virus dice malware en general: troyanos, gusanos, rootkits, ransomware… Hay toda una fauna de programas con intenciones dañinas que conviene mantener a raya.

Reiniciar la computadora

Si utilizas un PC de sobremesa, este consejo te parecerá absurdo. Pero si utilizas un portátil, es posible que seas más de hibernar la computadora en vez de apagarla. Esto tambien es valido para los celulares

Plan de mantenimiento 7mo año

Mantenimiento Preventivo Software completar donde corresponda con los programas que utilizaría para realizar cada uno

MANTENIMIENTO SOFTWARE | |

· Realizar scandisk al disco duro para |

|

· Desfragmentar discos | |

· Verificar actualización del SO | |

· Verificar actualización de antivirus | |

· Verificar presencia de virus | |

· Limpieza de archivos temporales | |

· Verificar presencia de spyware | |

· Elimina programas que no usas | |

· Actualiza aplicaciones y controladores | |

· Limpieza del registro del sistema | |

miércoles, 4 de mayo de 2022

NORMA ANSI/TIA/EIA-607

NORMA ANSI/TIA/EIA-607

Plantea el esquema básico y los componentes necesarios para proporcionar protección eléctrica a los usuarios y a la infraestructura de la las telecomunicaciones dentro del Data Center mediante el sistema de puesta a tierra adecuadamente configurado e instalado.

OBJETIVO

Definir el sistema de tierra física y el de alimentación, bajo las cuales se deberán de operar y proteger los elementos del sistema estructurado. En este caso se busca especificar como deben de ser los sistemas de puesta a tierra, relacionado con la infraestructura de telecomunicaciones para el Data Center.

SISTEMA DE PUESTA A TIERRA Es el conjunto de elementos conductores continuos de un sistema eléctrico especifico, sin interrupciones, que conectan los equipos eléctricos con el terreno o una masa metálica en un área determinada.

FUNCIÓN

Garantizar condiciones de seguridad de los seres vivos. Permitir a los equipos de protección, despejar rápidamente las fallas. Servir de referencia común, al sistema eléctrico. Conducir y disipar con suficiente capacidad las corrientes de falla, electrostática y de rayo. Transmitir señales de RF. En onda media y larga. Realizar una conexion de baja resistencia con la tierra y con puntos de referencia de los equipos.

CARACTERÍSTICAS ELECTRICAS

Resistencia

- No puede exceder 9.38 ohm / 100 m - No puede haber diferencia de mas de 5% entre cables del mismo par. * Capacitancia

- No puede exceder 6.6 nf a 1 kHz * Impedancia característica

- 100 ohm +/- 15% en el rango de frecuencias de la categoría del cable.

IMPORTANCIA

El sistema de puesta a tierra es muy importante en el diseño de una red ya que ayuda a maximizar el tiempo de vida de los equipos, además de proteger la vida del personal el cual esta expuesto a altas fuentes de las que puede recibir grandes descargas. Otro aspecto importante en el El sistema de puesta a tierra es que ayuda a maximizar el tiempo de vida de los equipos

martes, 3 de mayo de 2022

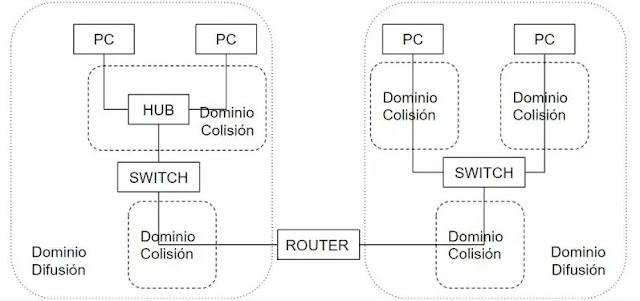

dominios de colisión y de broadcast

Los dominios de colisión y de broadcast (difusión) son los espacios de la red donde la comunicación emitida por cada uno de los nodos puede interferir entre sí. Los dominios, tanto de colisión como de difusión van ligados a los dispositivos de interconexión más usuales que nos podemos encontrar (concentradores,conmutadores y enrutadores).

estas redes están ligados a la tecnología de cable coaxial y no utilizaban dispositivos

de interconexión para diferenciar dominios de colisión (hub), todos los equipos

compartían el mismo medio (un único dominio de colisión).

La llegada de la tecnología de cable de par trenzado y los dispositivos de

interconexión (switch y router) hizo posible que se redujera de manera considerable

el riesgo de colisiones, debido a que los dispositivos eran capaces de dividir el

dominio de colisión en dominios más pequeños y además podían comunicar redes

con diferentes dominios de difusión (router).

Dominios de colisión y difusión

Dominio de colisión

Un dominio de colisión es un sitio de nuestra red donde los paquetes enviados por

cada uno de los nodos pueden “colisionar”. El objetivo de una red es que funcione la

intercomunicación entre cada uno de sus nodos con el mínimo número de

problemas.

Parece obvio que cuanto mayor sea el espacio con probabilidades de choque más

choques habrá. Para evitar los estas colisiones, una de las medidas empleadas es la

separación de los espacios donde puede haber una colisión (es más fácil controlar

varios espacios pequeños que un solo espacio grande). Si utilizamos una carretera

como símil, una carretera en la que no estén delimitados los carriles tendrá más

probabilidades de choques que otra en la que los carriles estén perfectamente

separados. El concepto de carril para la carretera podría parecerse al concepto de

dominio de colisión en la redes de ordenadores.

Si tenemos varios nodos conectados entre sí por un dispositivo incapaz de separar

“carriles”, estamos hablando de un solo dominio de colisión. El dispositivo que se

comporta de esta manera es el hub o concentrador.

Si por el contrario, utilizamos un conmutador (switch) o un enrutador (router),

podremos disfrutar de la separación de canales de comunicación, es decir de los

“carriles”. En esta situación tendremos varios dominios de colisión, tantos como

comunicaciones establecidas entre los diferentes nodos de la red. Cuantos más

puertos tengan los dispositivos de interconexión, más capacidad para separar

dominios de colisión.

Dominio de difusión

Los dominios de difusión son los sitios de la red que se pueden separar de acuerdo a

la dirección de red que los identifica. Los dispositivos capaces de crear dominios de

difusión, o mejor dicho, de separar dominios de difusión, son los enrutadores

(routers) .

Es decir, una red local en la que hay varios concentradores y conmutadores, puede

tener varios dominios de colisión separados pero un solo dominio de difusión.

Si en una red introduzco un enrutador, por lo menos tendré la capacidad de crear

dos dominios de difusión diferentes, ya que un router como mínimo debe tener la

capacidad de trabajar con dos direcciones de red diferentes.

El ejemplo más claro es un router con un puerto WAN y uno o varios puertos LAN

(router común). Los equipos que “cuelguen” del puerto WAN pueden tener una

dirección de red totalmente diferente a la dirección de red que tengan los equipos

conectados a los puertos LAN y sin embargo que haya comunicación.

Si considerásemos el mar como un tipo de red y la tierra como otro tipo de red

diferente y nos fijáramos en el transporte de mercancías en un puerto cualquiera,

las grúas que cogen las mercancías de los barcos y las colocan en los camiones para

su transporte por carretera estarían haciendo la función de un router.

Los barcos (al igual que los PC) se identifican con una numeración diferente a los

camiones (matrículas) porque viajan por redes diferentes, tendrían direcciones IP

diferentes, pero la grúa instalada en el puerto es capaz de coger la “información” de

los barcos y colocarla en los camiones; Es el mismo proceso que un router hace con

las redes LAN y WAN.

Un dominio de difusión sería el mar y otro dominio de difusión diferente sería el

puerto en tierra firme..

.jpg)

.jpeg)

.jpeg)